Nach der Installation

Nach Abschluss der Installation finden Sie im Startmenü einen Eintrag für das NoSpamProxy Command Center, falls Sie dieses installiert haben.

Wenn Sie alle Rollen auf demselben Server installiert haben, erscheint auf der Übersichtsseite der Konfigurationsoberfläche ein Link auf den Konfigurationsassistenten. Über diesen Assistenten können Sie Ihre Lizenz einspielen und die Konfiguration von NoSpamProxy vervollständigen.

Einrichten der DNS-Konfiguration

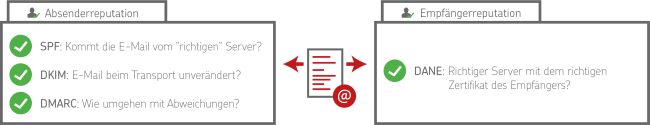

Die automatische Absenderidentifikation ermöglicht es dem empfangenden Server einer E-Mail, eindeutig festzustellen, ob diese tatsächlich vom angegebenen Absender stammt. Darüber hinaus kann der Server feststellen, ob der einliefernde Server autorisiert ist, im Namen der absendenden Domain E-Mails zuzustellen. Möglich wird dies durch die Verwendung von speziellen Methoden zur Absenderidentifizierung, die als Standardinstrumentarium für E-Mail-Sicherheit immer mehr Verbreitung finden. Die einzelnen Methoden sind unter den Abkürzungen

- SPF (Sender Policy Framework),

- DKIM (DomainKeys Identified Mail) sowie

- DMARC (Domain-based Messaging, Authentication, Reporting and Conformance)

bekannt und bauen aufeinander auf. Mit DANE (DNS-based Authentication of Named Entities) kommt ein Verfahren zur Validierung des Empfängers ergänzend hinzu.

Die entsprechenden Informationen zu SPF, DKIM, DMARC und DANE müssen in der DNS-Konfiguration der jeweiligen Unternehmensdomäne veröffentlicht und damit den externen Kommunikationspartnern zur Verfügung gestellt werden. So wird dem Kommunikationspartner die Möglichkeit gegeben, zweifelsfrei festzustellen, ob die E-Mail tatsächlich vom korrekten Absender kommt. Zudem sinkt auch das Reputationsrisiko für die Unternehmensdomänen.

Video: SPF, DKIM und DMARC einrichten

NoSpamProxy auf einem Domaincontroller

Nach der Installation von NoSpamProxy auf einem Domaincontroller finden Sie die vier Benutzergruppen

- NoSpamProxy Configuration Administrators

- NoSpamProxy Monitoring Administrators

- NoSpamProxy People and Identities Administrators

- NoSpamProxy Disclaimer Administrators

unter Active Directory > Benutzer und Computer.

Video: E-Mail-Routing und Konnektoren einrichten

Herstellen der Verbindung zur Intranetrolle

Die Verbindung des NoSpamProxy Command Center zur Intranetrolle steht nach der Installation auf localhost.

Bei einer Installation des NCC auf einem anderen Rechner als dem Rechner der Intranetrolle müssen Sie die Verbindung anpassen.

Gehen Sie folgendermaßen vor:

- Führen Sie einen der beiden Schritte durch:

- Klicken Sie NoSpamProxy und wählen Sie im Menü Aktion > Server ändern.

- Rechtsklicken Sie NoSpamProxy und wählen Sie im Kontextmenü Server ändern.

- Geben Sie den Namen des Servers (zum Beispiel mail.example.com) und den Port (normalerweise 6060) ein.

- Klicken Sie Speichern und schließen.

Damit die Änderung wirksam wird, müssen Sie das NoSpamProxy Command Center schließen und neu starten.

HINWEIS: Falls das Gateway in einer DMZ betrieben wird und Sie aus dem LAN über das NoSpamProxy Command Center den Dienst fernsteuern möchten, müssen Sie auf der Firewall lediglich den TCP-Port 6060 und für HTTPS den Port 6061 freischalten. Diese Verbindung ist zertifikatsbasierend verschlüsselt. Weitere Informationen finden Sie unter Portbelegung.

Konfigurieren des Zertifikats für die Web App

Damit Benutzer die NoSpamProxy Web App sowie Backend-Dienste sicher nutzen können, wird ein Zertifikat benötigt.

HINWEIS: Nach der Installation ist bereits ein selbstsigniertes Zertifikat hinterlegt, das eine Verbindung zur Web App ermöglicht. Wir raten von der Nutzung dieses Zertifikats ab und empfehlen, zur Optimierung der Sicherheit die Nutzung eines zuvor importierten Zertifikats.

- Gehen Sie zu Konfiguration > NoSpamProxy-Komponenten > NoSpamProxy Web App.

- Klicken Sie Bearbeiten.

- Geben Sie unter DNS-Name den Hostnamen an, unter dem die Web App erreichbar ist.

- Geben Sie den genutzten Port an und klicken Sie Weiter.

HINWEIS: Standardmäßig wird Port 6061 genutzt. Falls Sie eine HTTPS-Verbindung aufbauen möchten, nutzen Sie Port 443.

- Konfigurieren Sie das Zertifikat, das Sie zur Absicherung der NoSpamProxy Web App nutzen möchten:

- Privates Zertifikat NoSpamProxy erstellt sowohl ein privates Zertifikat als auch ein Stammzertifikat. Sie müssen das Stammzertifikat auf allen Computern installieren, von denen aus Sie eine Verbindung zur Web App herstellen möchten.

- Existierendes Zertifikat Sie nutzen ein existierendes Zertifikat, das Sie zuvor bei einer Zertifikatsstelle erworben und in NoSpamProxy hinterlegt haben.

- Klicken Sie Fertigstellen und neu starten.

Konfigurieren installierter On-Access-Virenscanner

Um (wiederkehrende) Probleme beim Zusammenspiel von installierten On-Access-Virenscannern zu beheben, konfigurieren Sie Ihren Virenscanner so, dass die Verzeichnisse

-

C:\ProgramData\Net at Work Mail Gateway\Core Antispam Engine

- C:\ProgramData\Net at Work Mail Gateway\Temporary Files\MailQueues

- C:\ProgramData\Net at Work Mail Gateway\Temporary Files\MailsOnHold

-

C:\Program Files\NoSpamProxy\Core Antispam Engine

auf allen Systemen mit installierter Gatewayrolle oder Web Portal vom Scan ausgeschlossen werden.

HINWEIS: Beachten Sie, dass es sich bei dem Pfad um ein verstecktes Verzeichnis handelt.

Bei Servern mit installiertem Web Portal muss der folgende Ordner (Standard-Pfad zum Ablegen der Dateien für das Web Portal) ausgenommen werden:

- C:\Program Files\NoSpamProxy\Web Portal

Ansonsten kann es bei einigen Virenscannern vorkommen, dass der Zugriff auf das Web Portal stark verzögert wird und Kommunikationsprobleme auftreten.

Zusätzlich sollte eine Ausnahme auf die Prozesse

- amserver.exe sowie

- NoSpamProxy.CoreAntispamEngine.exe

eingestellt werden, falls der On-Access-Virenscanner dies ermöglicht.

Falls Sie den oben beschriebenen Pfad nicht finden, handelt es sich sehr wahrscheinlich um eine ältere NoSpamProxy-Installation, die bereits mehrfach aktualisiert worden ist. Prüfen Sie in diesem Fall bitte zunächst die Datei C:\ProgramData\Net at Work Mail Gateway\Configuration\Gateway Role.config und suchen Sie dort nach dem Eintrag <storageLocation path=.

Dieser Pfad wird derzeit von der Gatewayrolle benutzt.

Falls Sie den dateibasierten Virenscan in den Regeln aktiviert haben, stellen Sie ebenfalls sicher, dass Ihr Scanner so konfiguriert wird, dass infizierte Dateien und Archive komplett gelöscht oder in Quarantäne verschoben werden. Sollte der Scanner auf Bereinigen konfiguriert sein, kann NoSpamProxy oftmals nicht erkennen, dass diese vom installierten Scanner verändert wurden. Somit schlägt der “dateibasierte Virenscan” dann trotz erfolgreicher Erkennung durch NoSpamProxy fehl. Dies tritt insbesondere bei Archiven auf.

Hinterlegen eines TLS-Zertifikats für eingehende Verbindungen

Wenn im Empfangskonnektor eine eigene TLS-Identität genutzt werden soll, muss diese zuerst auf allen Systemen mit NoSpamProxy-Komponenten im Computer-Zertifikatsspeicher hinterlegt werden. Anschließend müssen den folgenden Dienstkonten Leseberechtigungen auf dem privaten Schlüssel eingeräumt werden:

-

NT Service\NoSpamProxyGatewayRole

-

NT Service\NoSpamProxyManagementService

-

NT Service\NoSpamProxyPrivilegedService

-

NT Service\NoSpamProxyIntranetRole

Konfigurieren des SSL-Zertifikats für das Web Portal

Um ein Zertifikat zur Absicherung des Web Portals zu hinterlegen, muss dieses zuerst dem Computer-Zertifikatsspeicher hinzugefügt werden. Bei dem Zertifikat kann es sich um

- ein Wildcard-Zertifikat,

- ein SAN-Zertifikat oder um

- ein einzelnes Zertifikat handeln.

Anschließend muss das Zertifikat im Bereich der Bindungen der Default Website für HTTPS ausgewählt werden.

Konfigurieren des Verzeichnisses für Large Files

Um die vollständige Funktionalität des Web Portals – insbesondere für die Large-Files-Funktionalität – zu ermöglichen, müssen die unten genannten Dienstkonten mit den entsprechenden Rechten auf dem für Large Files konfigurierten Verzeichnis ausgestattet sein:

- IS AppPool\enQsigPortal – Schreiben

- NT Service\NetatworkMailGatewayFileSynchronizationService – Ändern

Einrichten der Mehrfachbelegung von Service-Ports

Wenn Sie einen Port für mehrere Web Services verwenden möchten, müssen Sie einen Host Header setzen. Ein Host Header wird auch als Hostname bezeichnet. Dieser dient der Unterscheidung unterschiedlicher Services, die über einen gemeinsamen Port beziehungsweise eine gemeinsame IP-Adresse betrieben werden. So ist es möglich, beispielsweise das Web Portal und die Web App über den Port 443 (oder einen anderen Port) zu betreiben.

Das Setzen eines Host Headers ist ausschließlich mit Hilfe des PowerShell-Cmdlets Set-NspWebApiConfiguration möglich. Im folgenden finden Sie eine Beschreibung:

Vorgehen

Geben Sie den folgenden Befehl in die Kommandozeile ein:

Set-NspWebApiConfiguration -Port <DerVerwendetePort> -DnsName <DerDNSName> -UseHostHeader true -ShowCertificateSelectorUI

Durch das Setzen des Wertes true für den Parameter UseHostHeader wird die Verwendung des Host Headers konfiguriert. In diesem Beispiel wird durch die Verwendung des Parameters ShowCertificateSelectorUI zudem bestimmt, dass ein Windows-Dialog angezeigt wird, mit Hilfe dessen Sie den Thumbprint des Zertifikats angeben können.

HINWEIS: Nach dem Ausführen des Cmdlets müssen Sie das NoSpamProxy Command Center neu starten.